Исследователи предупреждают о возросшей активности фишеров, которые используют Google Accelerated Mobile Pages (AMP) для обхода защиты электронной почты и доступа к почтовым ящикам сотрудников организаций.

Google Accelerated Mobile Pages («Ускоренные мобильные страницы») представляют собой опенсорсный HTML-фреймворк, разработанный и продвигаемый Google, совместно с 30 компаниями-партерами.

Страницы AMP обслуживаются с серверов Google, хотя и выглядят так, будто исходят с оригинальных сайтов. Google заявляет, что цель проекта AMP — улучшение user experience, а также повышение производительности сайтов за счет комбинации предварительной загрузки, предоставления страниц с более быстрых серверов самой Google и удаления некоторых legacy-функций.

Использование URL-адресов Google AMP, встроенных в фишинговые письма, позволяет атакующим добиться того, что технологии защиты почты не помечают такие сообщения как вредоносные или подозрительные (из-за хорошей репутации Google). На самом же деле URL-адреса AMP отвечают за перенаправление на вредоносный фишинговый сайт, а дополнительный шаг с применением AMP позволяет воспрепятствовать анализу и обнаружению.

Google Accelerated Mobile Pages («Ускоренные мобильные страницы») представляют собой опенсорсный HTML-фреймворк, разработанный и продвигаемый Google, совместно с 30 компаниями-партерами.

Страницы AMP обслуживаются с серверов Google, хотя и выглядят так, будто исходят с оригинальных сайтов. Google заявляет, что цель проекта AMP — улучшение user experience, а также повышение производительности сайтов за счет комбинации предварительной загрузки, предоставления страниц с более быстрых серверов самой Google и удаления некоторых legacy-функций.

Использование URL-адресов Google AMP, встроенных в фишинговые письма, позволяет атакующим добиться того, что технологии защиты почты не помечают такие сообщения как вредоносные или подозрительные (из-за хорошей репутации Google). На самом же деле URL-адреса AMP отвечают за перенаправление на вредоносный фишинговый сайт, а дополнительный шаг с применением AMP позволяет воспрепятствовать анализу и обнаружению.

Как сообщают специалисты компании Cofense, количество фишинговых атак с использованием AMP значительно увеличилось в середине июля текущего года.

«Из всех изученных нами URL-адресов Google AMP примерно 77% были размещены в домене google.com, а 23% — в домене google.co.uk», — рассказывают исследователи.

Отмечается, что хотя путь google.com/amp/s/ является общим во всех случаях, его блокировка повлияет и на все законные случаи использования Google AMP, и может быть не очень хорошей идеей.

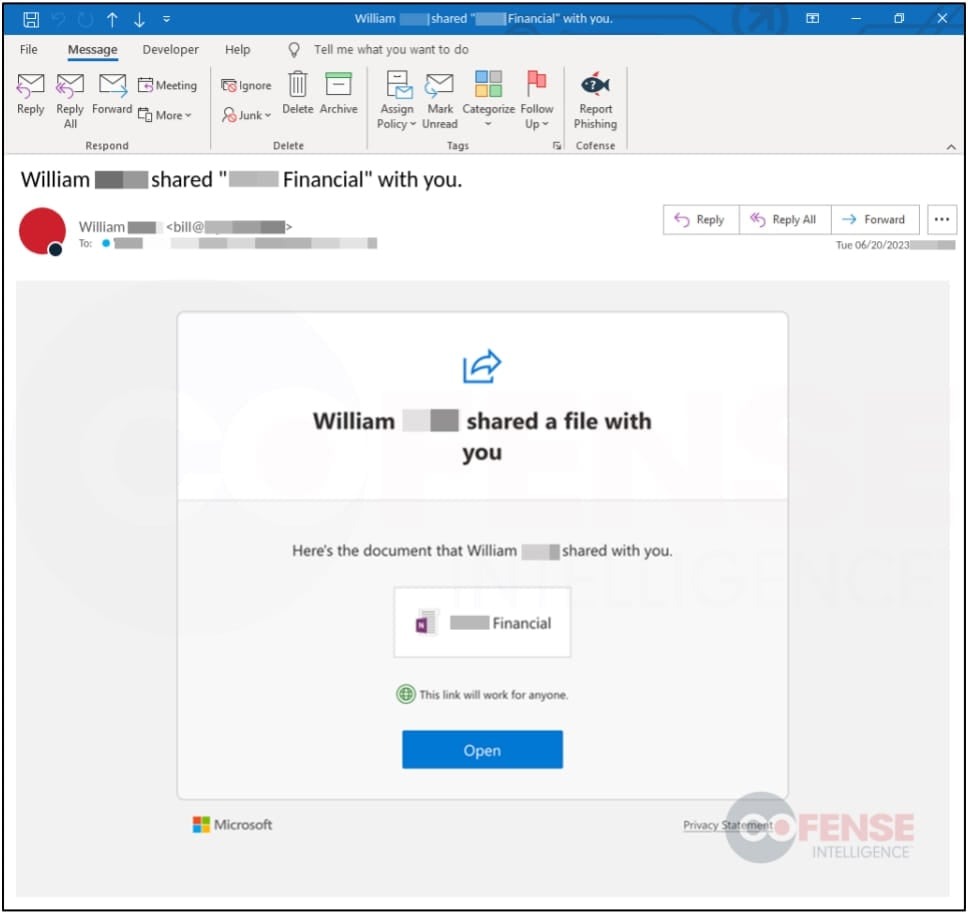

Также Cofense сообщает, что хакеры, злоупотребляющие возможностями Google AMP, используют и ряд других тактик, которые помогают избегать обнаружения и повышают вероятность успеха атак. Например, во многих случаях, атакующие использовали письма в формате HTML и изображения, чтобы запутать сканеры, которые обычно ищут фишинг в тексте сообщения.

Также Cofense сообщает, что хакеры, злоупотребляющие возможностями Google AMP, используют и ряд других тактик, которые помогают избегать обнаружения и повышают вероятность успеха атак. Например, во многих случаях, атакующие использовали письма в формате HTML и изображения, чтобы запутать сканеры, которые обычно ищут фишинг в тексте сообщения.

В другом примере злоумышленники создали настоящую «матрешку»: использовали дополнительное перенаправление и URL-адрес Microsoft.com, чтобы перенаправить жертву на домен Google AMP и только после этого — на настоящий фишинговый сайт.

Также хакеры взяли на вооружение сервис CAPTCHA Cloudflare, чтобы помешать автоматическому анализу фишинговых страниц ботами, фактически не позволяя сканерам добраться до них.

Источник: Хакер