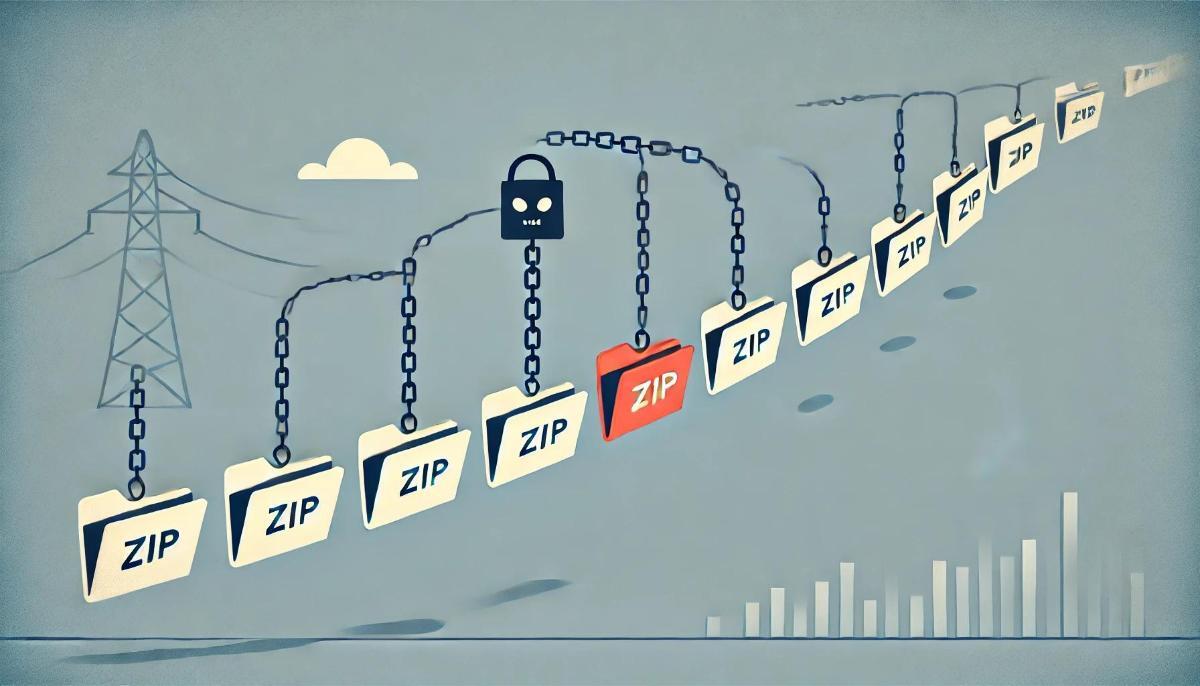

Киберпреступники продолжают искать новые способы обхода защиты, и один из новых приёмов — объединение ZIP-архивов. Такой метод позволяет скрывать вредоносные файлы от антивирусов и вводить в заблуждение исследователей, которые используют инструменты для анализа

Технику обнаружили специалисты Perception Point, когда изучали фишинговое письмо. В письме было поддельное уведомление о доставке, к которому прилагался архив. На первый взгляд, архив выглядел как RAR-файл, но внутри прятался троян для автоматизации вредоносных действий.

Суть атаки в том, что злоумышленники создают два или больше отдельных ZIP-архива. В один из них помещают вредоносное ПО, а остальные оставляют пустыми или с безопасными файлами. Затем файлы объединяют в один архив, просто дописывая бинарные данные одного файла к другому. В итоге получается файл, который выглядит как обычный ZIP, но на самом деле содержит несколько архивов внутри.

Разные программы по-разному видят эти каталоги, из-за чего вредоносные файлы остаются скрытыми для большинства антивирусов. Три наиболее часто используемые утилиты — это 7zip, WinRAR и Проводник Windows. Каждая из них по-разному обрабатывает объединённые ZIP-архивы:

В одном из инцидентов киберпреступники отправили троян, замаскированный под документы доставки. В письме было вложение с названием «SHIPPING_INV_PL_BL_pdf.rar». Хотя расширение .rar намекало на архив, файл на самом деле был объединённым ZIP.

При открытии в 7zip отображался только безобидный PDF-документ. Но если открыть тот же файл с помощью WinRAR или Проводника Windows, сразу становились видны вредоносные файлы, такие как «SHIPPING_INV_PL_BL_pdf.exe». Исполняемый файл оказался трояном, который использует скрипты AutoIt для автоматического выполнения вредоносных задач, например, загрузки другого вредоносного ПО.

Для защиты от таких атак эксперты советуют использовать системы безопасности, которые умеют распаковывать вложенные архивы. Важно также быть внимательнее к письмам с вложениями и настроить фильтры, чтобы блокировать подобные файлы.

Подробнее: Securitylab.ru

Технику обнаружили специалисты Perception Point, когда изучали фишинговое письмо. В письме было поддельное уведомление о доставке, к которому прилагался архив. На первый взгляд, архив выглядел как RAR-файл, но внутри прятался троян для автоматизации вредоносных действий.

Суть атаки в том, что злоумышленники создают два или больше отдельных ZIP-архива. В один из них помещают вредоносное ПО, а остальные оставляют пустыми или с безопасными файлами. Затем файлы объединяют в один архив, просто дописывая бинарные данные одного файла к другому. В итоге получается файл, который выглядит как обычный ZIP, но на самом деле содержит несколько архивов внутри.

Разные программы по-разному видят эти каталоги, из-за чего вредоносные файлы остаются скрытыми для большинства антивирусов. Три наиболее часто используемые утилиты — это 7zip, WinRAR и Проводник Windows. Каждая из них по-разному обрабатывает объединённые ZIP-архивы:

- 7zip: показывает только содержимое первого архива и может выдавать предупреждение о дополнительных данных, но многие пользователи пропускают это уведомление.

- WinRAR: отображает файлы из последнего центрального каталога, что позволяет увидеть скрытое вредоносное содержимое.

- Проводник Windows: может не открыть файл или показать только часть содержимого, или, если его переименовать в формат .RAR, покажет только второй архив.

В одном из инцидентов киберпреступники отправили троян, замаскированный под документы доставки. В письме было вложение с названием «SHIPPING_INV_PL_BL_pdf.rar». Хотя расширение .rar намекало на архив, файл на самом деле был объединённым ZIP.

При открытии в 7zip отображался только безобидный PDF-документ. Но если открыть тот же файл с помощью WinRAR или Проводника Windows, сразу становились видны вредоносные файлы, такие как «SHIPPING_INV_PL_BL_pdf.exe». Исполняемый файл оказался трояном, который использует скрипты AutoIt для автоматического выполнения вредоносных задач, например, загрузки другого вредоносного ПО.

Для защиты от таких атак эксперты советуют использовать системы безопасности, которые умеют распаковывать вложенные архивы. Важно также быть внимательнее к письмам с вложениями и настроить фильтры, чтобы блокировать подобные файлы.

Подробнее: Securitylab.ru