Эксперты AT&T Alien Labs обнаружили масштабную кампанию, в ходе которой прокси-приложения были установлены как минимум на 400 000 компьютеров под управлением Windows. В итоге зараженные машины превращались в резидентные прокси (без ведома и согласия их владельцев).

Резидентные прокси, как правило, используют IP-адреса обычных пользователей, а не адресное пространство дата-центров, что делает их идеальным решением для запуска торговых ботов, а также для злоумышленников, которые хотят «спрятаться» в обычным трафике, организуют атаки типа credential stuffing и так далее.

Некоторые компании продают доступ к резидентным прокси и предлагают денежное вознаграждение пользователям, которые соглашаются установить прокси-приложения в свою систему.

Однако исследователи AT&T Alien Labs пишут, что обнаруженная ими прокси-сеть из 400 000 узлов была построена с использованием малвари. Хотя неназванная компания, стоящая за эти ботнетом, утверждает, что пользователи дали свое согласие на установку прокси-софта, исследователи говорят, что установка происходила в фоновом режиме и была скрыта от человеческих глаз.

Резидентные прокси, как правило, используют IP-адреса обычных пользователей, а не адресное пространство дата-центров, что делает их идеальным решением для запуска торговых ботов, а также для злоумышленников, которые хотят «спрятаться» в обычным трафике, организуют атаки типа credential stuffing и так далее.

Некоторые компании продают доступ к резидентным прокси и предлагают денежное вознаграждение пользователям, которые соглашаются установить прокси-приложения в свою систему.

Однако исследователи AT&T Alien Labs пишут, что обнаруженная ими прокси-сеть из 400 000 узлов была построена с использованием малвари. Хотя неназванная компания, стоящая за эти ботнетом, утверждает, что пользователи дали свое согласие на установку прокси-софта, исследователи говорят, что установка происходила в фоновом режиме и была скрыта от человеческих глаз.

«Поскольку прокси-приложение подписано с использованием действительной цифровой подписи, оно не обнаруживается антивирусами и остается вне поля зрения защитных решений», — добавляют исследователи.

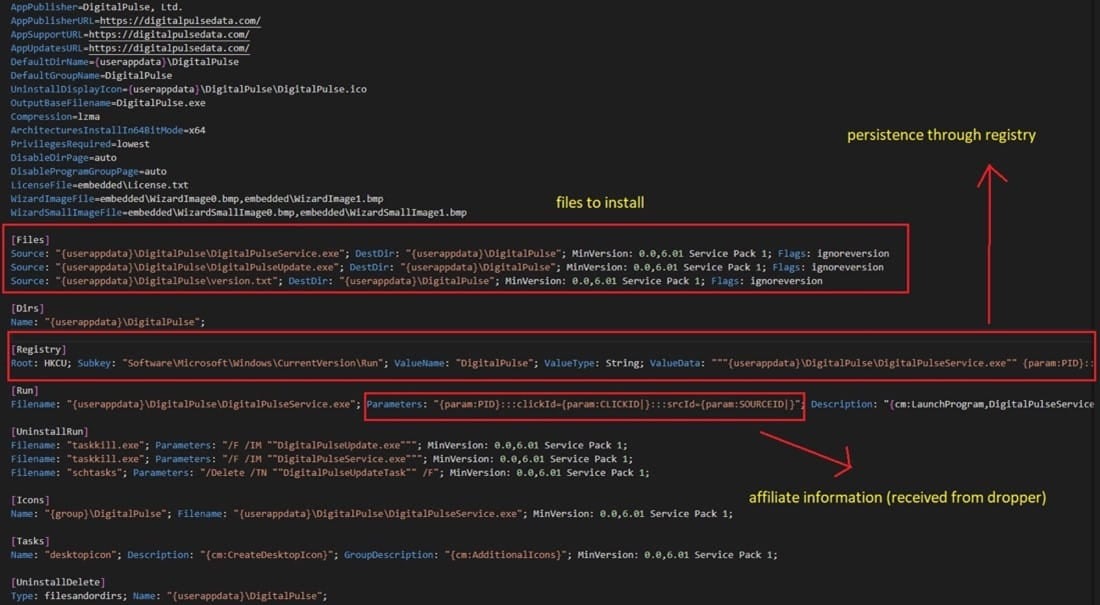

Заражение начинается с запуска загрузчика, который скрывается во взломанном софте и играх. Этот загрузчик автоматически скачивает и устанавливает в систему прокси-приложение в фоновом режиме, без какого-либо взаимодействия с пользователем. Авторы малвари используют Inno Setup с определенными параметрами, которые скрывают любые индикаторы процесса установки и все обычные для таких случаев подсказки.

Среди индикаторов компрометации эксперты перечисляют исполняемый файл Digital Pulse в %AppData%\ и ключ реестра с аналогичным названием в HKCU\Software\Microsoft\Windows\CurrentVersion\Run\. Если таковые обнаружены, исследователи рекомендуют их удалить.

Имя упомянутой выше запланированной задачи — DigitalPulseUpdateTask, и ее тоже следует удалить, чтобы исключить возможность повторного заражения через обновление клиента.

В целом для защиты от подобных атак исследователи советуют избегать загрузки пиратского ПО и запуска исполняемых файлов из сомнительных источников.

Имя упомянутой выше запланированной задачи — DigitalPulseUpdateTask, и ее тоже следует удалить, чтобы исключить возможность повторного заражения через обновление клиента.

В целом для защиты от подобных атак исследователи советуют избегать загрузки пиратского ПО и запуска исполняемых файлов из сомнительных источников.

Источник: Хакер